Например, его можно разместить в строке поиска, форме обратной связи или авторизации, поле для публикации комментария. Это доступные и самые простые «точки входа» для злоумышленника, который по своей сути изначально является одним из посетителей ресурса. XSS-уязвимость — это брешь в защите xss атака сайта или веб-приложения, через которую злоумышленник может внедрить вредоносный код. Изначально основным языком, на котором создаются такие скрипты, был JavaScript. По статистике OWASP, за 2022 год межсайтовый скриптинг входит в топ 10 самых опасных типов атак на веб-приложения.

XSS интересен не из-за технической сложности, а скорее потому, что он эксплуатирует некоторые из основных механизмов безопасности браузеров и из-за огромной распространенности.

Эксплойты XSS возникают, когда ненадежный пользовательский ввод неадекватно очищается и выполняется в веб-приложении, что позволяет злоумышленникам внедрять и выполнять вредоносные сценарии в контексте браузеров других пользователей. Один из механизмов обеспечения безопасности в интернете — правило ограничения домена. Оно означает, что сценарии на одном сайте могут без ограничений взаимодействовать друг с другом, но не со сценариями на другом веб-ресурсе. Иначе говоря, вредоносный код на одном сайте не сможет навредить другому сайту или его пользователям из-за ограничения доступа на другом домене. Код тот же, что и в

XSS-уязвимость или межсайтовый скриптинг – тип уязвимости веб-приложения, который позволяет злоумышленнику внедрять скрипты или вредоносный код (обычно на языке JavaScript) в веб-страницы, которые просматривают другие пользователи. Уязвимость возникает, когда веб-приложение недостаточно фильтрует или экранирует ввод пользователя, позволяя внедрение кода, который будет выполнен на клиентской стороне. По этим же причинам становится возможной реализация других инъекционных типов атак на веб-приложения. Это происходит, когда веб-приложение динамически манипулирует DOM на основе ненадежного пользовательского ввода небезопасным образом. В отличие от традиционных XSS-атак, которые включают обработку на стороне сервера, XSS на основе DOM полностью проявляется на стороне клиента.

Хотя виртуальные домены не являются функцией безопасности, использующие их современные фреймворки (React и Vue) могут помочь смягчить атаки XSS на основе DOM. Чтобы избежать взлома вашего бизнеса в интернете — заказывайте разработку сайтов у проверенных специалистов.

Использование Xss

Политика, которая была разработана, называется Same-Origin и по-прежнему является одним из фундаментальных примитивов безопасности браузера. Изначально в ней утверждалось, что JavaScript в одном документе может получить доступ только к собственному DOM и к DOM других документов с тем же

Практика показывает, что на 100% от XSS-атак не защищен ни один ресурс или браузер. В ответ на появление новых средств защиты злоумышленники разрабатывают новые пути их обхода. Однако использование актуальных способов цифровой гигиены и обычная бдительность позволяют снизить риск межсайтового скриптинга до приемлемого минимума. Если пользователь посещает URL-адрес созданный злоумышленником, сценарий злоумышленника выполняется в браузере пользователя в контексте сеанса этого пользователя с приложением. В этот момент сценарий может выполнять любые действия и извлекать любые данные, к которым у пользователя есть доступ.

Главное средство защиты от скриптинга с точки зрения пользователя – это постоянная внимательность к ссылкам, поскольку столкнуться с ним можно даже на самом популярном и доверенном ресурсе. С точки зрения бизнеса, первейшие меры – это аудит исходного кода и внедрение SSDLC-практик. Потенциальные возможности злоумышленника, который реализует XSS-атаку, достаточно обширны.

В некоторых отраслях отыскать XSS-уязвимость на порядок труднее просто потому что они всегда были вероятной целью для хакеров. Вредоносный скрипт постоянно хранится на сервере и выполняется при доступе к нему других пользователей. React требует использования атрибута dangerouslySetInnerHTML, в то время как создатели Vue предупреждают, что использование innerHTML может привести к появлению уязвимостей.

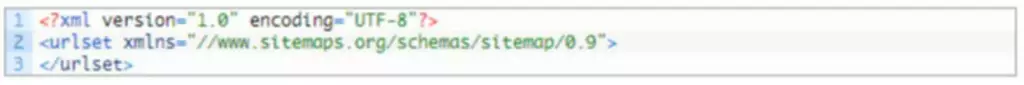

Пример Dom-based Xss

Этот случай, может, и не выглядит таким опасным, как взлом корпоративной базы данных, однако посетители сайта и клиенты могут легко потерять доверие к системе безопасности приложения, что может привести к долгам и банкротству. Для самого сервера, на котором размещается «зараженный» ресурс, XSS опасности, как правило, не представляет. Основную угрозу он несет пользовательским данным, которые часто размещаются на страницах сайта или веб-приложения. Однако с помощью межсайтового скриптинга злоумышленник может получить доступ к данным администратора, дающим контроль над контентом и панелью управления. Для обозначения межсайтового скриптинга выбрано сокращение XSS (X-Site Scripting) — это сделано для того, чтобы избежать путаницы с таблицами стилей, которые также имеют сокращение CSS.

Безопасные сайты передают данные по протоколу HTTPS, о чем свидетельствует наличие цифрового SSL-сертификата. Если сайт защищен, рядом со ссылкой будет соответствующая иконка, если нет — значок перечеркнутого замка или восклицательного знака в красном треугольнике. Приобрести или получить такой сертификат можно в любом центре сертификации. Если ни один из способов не сработал, значит, простыми способами атаку не использовать. Это не означает, что уязвимостей нет, но так отсекаются самые распространенные способы, которыми любят пользоваться начинающие хакеры.

Спустя время хакер получает полную базу сайтов с логинами и паролями с доступом в админку. С развитием интернета и увеличением скорости передачи информации, злоумышленникам становится сложнее придумывать новые методы взлома, поэтому приходится комбинировать существующие способы для большей вероятности успеха. Так, например, может быть использована социальная инженерия совместно с установкой ПО. Данный метод основан на общении с «жертвой», посредством любого канала связи, с целью получить персональные данные пользователя. Обычно мошенники втираются в доверие и выстраивают «легенду», согласно которой человек обязан сообщить некоторую конфиденциальную информацию.

Для внедрения вредоносного скрипта злоумышленник может использовать следующие каналы или векторы атаки, то есть точки проникновения в защиту сайта или веб-приложения. Ниже можно увидеть простое веб-приложение на Go, которое отражает свой ввод (даже если это вредоносный скрипт) обратно пользователю. Вы можете использовать это

В этом нет ничего удивительного, ведь в случае успешной атаки злоумышленник получает возможность внедрять вредоносный код в веб-приложение. После этого остается лишь ждать, пока ничего не подозревающая жертва откроет сайт. Межсайтовый скриптинг (XSS) позволяет злоумышленникам внедрять вредоносные скрипты в веб-страницы, просматриваемые другими пользователями, используя уязвимости.

Написание CSP для небольших автономных приложений является простой задачей – начните с политики, которая по умолчанию запрещает все источники, а затем разрешите небольшой их набор. Как

Вы точно слышали об атаках на большие инфраструктуры, при которых похищались персональные данные, медицинские данные пользователей и клиентов. Основная задача DevOps-разработчиков и специалистов по кибербезопасности — обеспечить защиту этих данных. Необходимо создать такие условия, чтобы коварный хакер тратил на взлом максимально возможный объем знаний, времени и денег. При таких раскладах атака на ваш ресурс была невыгодна для злоумышленников. Опасность данной атаки заключается в том, что код действует скрытно, и может быть не замечен владельцем сайта сразу.

Нажимая кнопку «Зарегистрироваться», вы даёте своё согласие на обработку персональных данных в соответствии с «Политикой конфиденциальности» и соглашаетесь с «Условиями оказания услуг». Использование window.location — это глобальный объект в браузерах, который содержит информацию о текущем URL. Конструктор URL() — самый распространённый способ, в котором вы передаёте любой URL в виде строки в качестве аргумента. Объект URL в JavaScript представляет URL-адрес и предоставляет удобные методы для работы с ним.

только сайт начинает загружать контент из внешних источников, CSP раздувается и становится громоздким. Некоторые разработчики сдаются и включают директиву unsafe-inline, полностью разрушая теорию

Эти API не могут выдавать запросы к любому источнику, они могут только читать ответ на запросы от того же источника. С помощью XSS злоумышленник может сделать как минимум три вещи — скриншот ваших активных сессий, похищение всех паролей из браузера и кража всех куков. Потом он, конечно, сможет провернуть еще много разных неприятных вещей, но об этом позже. В этом уроке мы базово рассмотрели тему информационной безопасности и простых атак на веб-приложения.

Данный скрипт используется в целом для взлома сайтов на CMS WordPress и размещению на них вредоносных ссылок. Не так давно сайт одного из наших клиентов был подвержен XSS атаке, необходимой для дальнейшего взлома. В форму на сайте, которая отвечала за отправку отзывов, был внедрен вредоносный скрипт. При использовании XSS атака происходит на пользователей, а не на сам сайт и его внутреннюю структуру. В противовес такому подходу используют атаку под названием SQL Injection.

- Данный метод основан на общении с «жертвой», посредством любого канала связи, с целью получить персональные данные пользователя.

- В примере про чат злоумышленник смог отправить под видом сообщения HTML-разметку с формой для авторизации.

- По статистике OWASP, за 2022 год межсайтовый скриптинг входит в топ 10 самых опасных типов атак на веб-приложения.

- Эти API не могут

- Обработчики запросов становятся

- С точки зрения бизнеса, первейшие меры – это аудит исходного кода и внедрение SSDLC-практик.

В примере про чат злоумышленник смог отправить под видом сообщения HTML-разметку с формой для авторизации. Разработчики не предусмотрели, что можно отправить любую HTML-разметку вместо сообщения, и она будет выведена на экране. В условиях набирающего популярность хактивизма риски, связанные с эксплуатацией XSS, становятся только выше. Межсайтовый скриптинг и XSS-уязвимости не первый год держатся в топе по уровню опасности и актуальности, которые составляют ведущие компании отрасли и исследовательские агентства. Существуют программы-анализаторы (например XSStrike) которые позволяют находить «в один клик» типовые уязвимости. Также, есть и готовое ПО для их эксплуатации (BeEF), в том числе – в виде эксплоитов, которыми могут «поделиться более опытные коллеги».